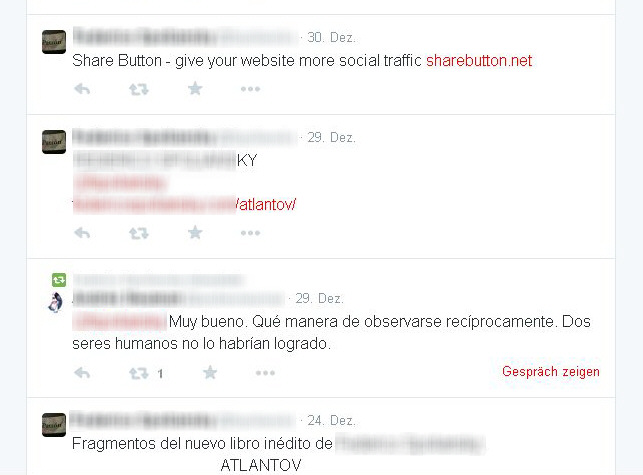

buttons-for-website...... wie man den Referrer-Spam blockieren kann und was dahintersteckt<Update> [ 08.01.2015 ] Wie bereits am Ende des Artikel erwähnt, ist die Absicht hinter der Fassade der Website buttons-for-websites.com, offenbar, Webserver für einen späteren gezielten Missbrauch vorzubereiten, etwa für den Aufbau eines Botnets. Die kriminelle Energie der Betreiber manifestiert sich nicht zuletzt in der Tatsache, dass offenbar u.a. Twitter-Accounts gehackt wurden, um dort auf die betrügerische Website hinzuweisen. Eine Abfrage bei google "sharebutton.net" site:twitter.de zeigt ca. 30 Treffer - einge User tauschen sich auf diesem Wege über sharebutton.net aus, (buttons-for-websites.com leitet auf diese Domain weiter), den meisten scheint der Tweet aber untergeschoben worden zu sein, das wird insbesondere dann deutlich, wenn dieser in englisch verfasste Tweet auf einer ansonsten andresprachigen Seite erscheint und / oder nicht im Kontext steht.  Desweiteren habe ich keine mit den jeweiligen Twitter-Accounts verknüpfte Website gefunden, auf der die gerühmten Buttons eingebaut wurden. Ich habe etwa ein Dutzend User kontaktiert, um meine Vermutung bestätigt zu bekommen. Man kann also davon ausgehen, dass es sich bei sharebutton.net, respektive buttons-for-websites.com nicht lediglich um harmlosen Referrer-Spam handelt. Allein die Tatsache, dass der zweifelhafte Service hinter den genannten Domains via Twitter-Accounts Dritter beworben wird, spricht dafür, dass diese Accounts gehackt wurden. Da eine direkte Brute-Force-Attacke o.ä. auf Twitter eher unwahrscheinich ist, wurden hier wahrscheinlich Computer der Twitter-User angegriffen und mindestens das Twitterpasswort ausgelesen. Gelingt es den Internet-Kriminellen, auf diese Weise ein Bot-Net aufzubauen, so könnte dieses z.B. für eine DDOS-Attacke auf einen beliebigen Server genutzt werden - etwa auf den des Bundeskanzleramtes, wie jüngst geschehen... [ www.abendblatt.de/vermischtes/article136126320/Merkels... ] </Update> Seit einigen Monaten finden sich in den Serverlogs vieler von mir betreuten Websites immer häufiger dubiose Einträge in den Listen externer Webseiten (Referrer), welche auf die jeweils eigene verweisen. Hier ein Auszug einiger typischer Kandidaten:

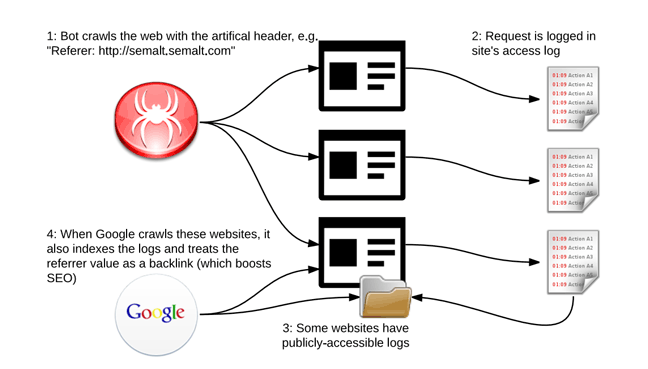

Referrer-Spam mittels .htaccess blockierenDie meisten dieser Einträge, welche als Referrer-Spam recht harmlos scheinen, lassen sich relaiv einfach, z.B. via .htaccess blockieren: # Semalt Referrer-Spam blockieren Mit der Adresse buttons-for-websites.com hatte ich jedoch keinen Erfolg mit der oben beschriebenen Methode: anderen Netzmeistern ging es da offenbar ähnlich, im Web finden sich diverse Einträge zum Thema. Erst der folgende Eintrag in der .htaccess sorgte für Ruhe: # block referer spam buttons for website [ Quelle: http://www.street-punk-productions.com/block-semalt-buttons-website-bots ] Wer steckt hinter buttons-for-website.com?Dass es sich bei dem auf den ersten Blick harmlosen und zudem kostenlosen Service um potenziell kriminelle Machenschaften handelt, lässt nicht nur die wenigstens fragwürdige Methode des massiven Referrer-Spams vermuten. Wer die Domain ansurft erfährt, dass es sich um eine Weiterleitung auf die Domain sharebutton.net handelt, soweit nichts ungewöhnliches. Ein Who-Is-Lookup ergibt Folgendes: Domain Name: SHAREBUTTON.NET Als Betreiber der Website ist ein Agent eingetragen (Whois Privacy Protection Service, Inc.), der auf seiner Website folgendes schreibt: "Whois Privacy Protect offers a premium service to domain name registrants to protect their personal information from being displayed in the public Whois database". Der Betreiber lässt also seine Identität verschleiern , nicht eben ein vertrauenerweckendes Moment. Das ist zwar nicht illegal - den Service kann man mit einer Chiffre vergleichen - jedoch stellt sich die Frage nach dem Warum. Welche Absicht verfolgt der Betreiber von buttons-for-website.com?Um es vorwegzunehmen: auch diese Frage lässt sich nicht mit Sicherheit beantworten, es drängt sich jedoch der Verdacht auf, dass die Absichten nicht besonders hehrer Natur sind. Der Sinn von Referrer-Spam im Allgemeinen ist es, via gefälschter Header-Informationen Einträge in möglichst viele Serverlogs zu generieren, welche als Herkunft die jeweilige Website haben, in unserem Falle also buttons-for-website.com. Es kommt vor, dass diese Serverlogs willentlich oder aus Versehen öffentlich zugänglich gemacht werden. Finden Google & Co diese Seiten mit den Verweisen auf die jeweilige Website (etwa buttons-for-website.com) und indexieren diese, ist der Plan aufgegangen: mannigfache Backlinks auf die Target-Site (buttons-for-website.com). Hinter dem Referrer-Spam stecken also unsaubere SEO-Techniken.

Im Falle der hier untersuchten Domain gibt es aber noch ein weiteres, imho wesentlich verdächtigeres Moment. Der unvorsichtige Webmaster könnte versucht sein, den angebotenen Java-Script-Code in seine Website(s) einzubauen. Der Code, welcher sich derzeit (12.2014) auf der Website findet, ist an und für sich harmlos. Er generiert Social-Media-Buttons, welche zu facebook etc. verlinkt sind [ http://www.website-go.com/artikel/script_sharebutton.txt ]. Die Gefahr liegt jedoch in der Tatsache, dass dieser Code über einen Verweis im einzubauenden Script (siehe Screenshot) vom fremden Server abgerufen wird. Es wäre also denkbar - und ist imho naheliegend - dass der ferne Code gegen einen anderen ausgetauscht wird. Der Betreiber könnte so die Kontrolle über ein Netz zahlreicher Webserver erlangen, um diese für eigene, betrügerische Zwecke einzusetzen. Hinter der bunten Fassade der Website buttons-for-website.com steckt also offenbar eine betrügerische Absicht, z.B. ein Botnetz zu etablieren.

|